Программу Для Перехвата Данных

Перехват данных по Wi FI. Привет друзья.

- Потом с помощью самой программы перехватываете поток. Итак, после установки открываем эту программу. В ней нажимаете на название роутера и выбираете MITM. Далее выбираете «Перехват Сессий», и тапаете на «Start». После нажатия на старт, отобразятся все доступные сессии, для открытия сайта через чужой аккаунт, тапаете на название сайта. Откроется окно с вопросом «Остановить перехват и открыть сайт?» — тапаете «Ок». Все, вы «взламали» чужой аккаунт, и стали «хакиром». Однако в этой программе есть минусы. 1.Она не сохраняет эти аккаунты, и 2. При таком взломе у жертвы иногда вместо букв будут крак.

- HOW- TO: как из i. OS/Android сделать хакерский инструмент«Смартфон с хакерскими утилитами?

Перехват данных при. Перехват данных. Шпионских программ. PacketVOR - это программа которая предназначена для перехвата (взлома) и анализа трафика (исходящих и входящих пакетов) Интернета.

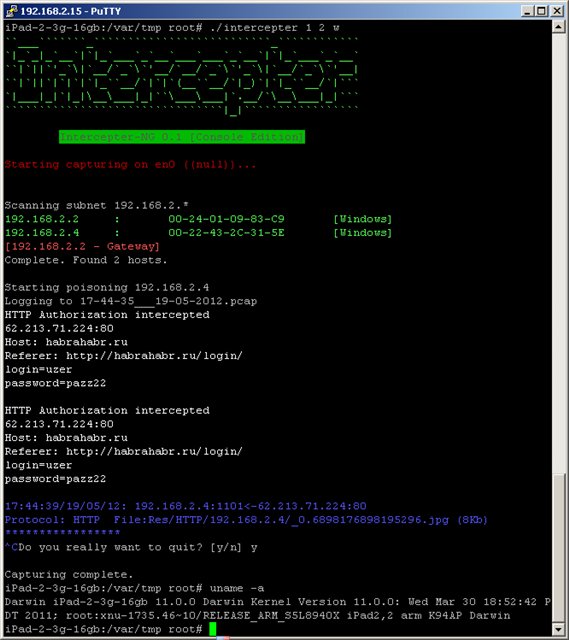

Как обещал продолжаю о программе Intercepter-ng. Сегодня уже будет обзор на практике. Предупреждение: менять настройки или бездумно жать настройки не стоит. В лучшем случае может просто не работать или вы повесите Wi Fi. А у меня был случай что сбросились настройки роутера. Так что не думайте что всё безобидно. И даже при таких же настройках как у меня не значит что всё будет гладко работать.

В любом случае для серьезных дел придется изучать работу всех протоколов и режимов. Intercepter NG. Перехват куки и паролей. Начнем с классического перехвата паролей и куки, в принципе процесс как в статье но перепишу его заново, с уточнениями.

Антивирусы кстати часто могут палить такие штуки и сводить перехват данных по Wi FI. Если жертва сидит на android или IOS устройстве, вы можете довольствоваться лишь тем что жертва вводит лишь в браузере (пароли, сайты, куки) если жертва сидит с социального клиента для вк, тут уже возникают проблемы, они просто перестают работать. В последней версии Intercepter NG можно решить проблему заменив жертве сертификат.

Об этом подробнее будет позднее. Для начала вообще определитесь, что вам необходимо получить от жертвы? Может вам необходимы пароли от социальных сетей, а может просто от сайтов. Может вам достаточно куки чтобы зайти под жертвой и сразу что либо сделать, либо вам необходимы пароли для будущего сохранения. А вам необходимо анализировать в дальнейшем изображения просмотренные жертвой и некоторые странички, или вам не нужен этот хлам? Вы знаете что жертва уже вошла на сайт (при переходе уже авторизирована) или ещё только будет вводить свои данные? Если нет необходимости получать картинки с посещаемых ресурсов, части медиафайлов и видеть некоторые сайты сохраненные в файл html отключите в Settings — Ressurection.

Это слегка уменьшит нагрузку на роутер. Что можно активировать в Settings — если вы подключены через ethernet кабель нужно активировать Spoof Ip/mac. Так же активируйте Cookie killer (помогает сбросить куки, чтобы у жертвы вышло с сайта). Cookie killer относится к Атаке SSL Strip поэтому не забываем активировать.

Так же лучше если будет активирован Promiscious (беспорядочный режим) который позволяет улучшить перехват, но не все модули его поддерживают. Extreme mode (экстримальный режим ) можно обойтись без него. С ним порою перехватывает больше портов, но появляется и лишняя информация + нагрузка. Во первых выбираем сверху интерфейс через который вы подключены к интернету и тип подключения Wi-fi либо Ethernet если подключены через кабель к роутеру. В режиме Scan Mode правой кнопкой мыши по пустому полю и нажимаем Smart scan. Отсканируются все устройства в сети, осталось добавить нужные жертвы в Add nat.

А можно и поставить один любой IP, перейти в settings — expert mode и поставить галочку на Auto ARP poison, в таком случае программа будет добавлять каждого кто подключен и подключится к сети. Нам остается перейти в Nat mode. Нажимаем configure mitms, здесь нам пригодится SSL mitm и SSL strip. SSL mitm позволяет как раз заниматься перехватом данных, хотя и на него реагируют многие браузеры предупреждая жертву. SSL Strip позволяет чтобы у жертвы переключалось с Https защищенного протокола на HTTP, а так же чтобы работал cookie killer. Больше нам ничего не требуется,жмем start arp poison (значок радиации) и ждем активности жертвы. В разделе password mode нажмите пкм и Show coolies.

Потом можно на cookie нажам пкм и перейти на full url. Кстати, если жертва сидит в соц сетях есть вероятность что его активная переписка появится в Messengers mode. Http inject (подсунуть жертве файл).

Ммм, довольно сладкая опция. Можно подсунуть жертве чтобы она скачала файл.

Нам остаётся надеяться что жертва запустит файл. Для правдоподобности, можно проанализировав какие сайты посещает жертва, подсунуть что то вроде обновления. К примеру если жертва на VK назовите файл vk.exe. Возможно жертва запустит решив что это полезное. Configure HTTP injection. Программа брут для взлома контакта. В первой ячейке что нам необходимо подменить ( предпочтение.js) и во втором поле вылезет javascript. в 3м введите 1.

Создайте в блокноте файл, назовите его например alert.js (js расширение) и введите в нём к примеру следующее - alert ('Download the update%domain%.' ), можно вместо Download the update ввести что то своё, на что выйдет фантазия. Нажимаете add и открываете сделанный выше скрипт. Ставьте галочку на «Inject forced download» и выбираете файл который хотите подсунуть жертве. Жмете ок, переходите в Nat mode и активируете SSL Strip. Добавьте в жертву в Nat и жмите Starting arp poison.

Остается ожидать пока жертва скачает файл. Bruteforce mode. Режим перебора и подбора паролей паролей. Один из способов применения — брут доступа к админке роутера. Так же некоторых других протоколов. Для брута необх В Target server вбиваете ip роутера, протокол telnet, username — имя пользователя, в нашем случае Admin. Внизу есть кнопка на которой нарисована папка, вы нажимаете на неё и открываете список паролей ( в папке с программой, misc/pwlist.txt есть список часто используемых паролей, либо можно свой список использовать).

После загрузки нажимает старт (треугольник) и идём пить чай. Если найдутся совпадения (подберется пароль) то программа остановится. Одимо знать имя пользователя. Но если вы хотите получить доступ к роутеру попробуйте стандартный — admin. Как произвести брут.

Traffic changer (подмена трафика). Функция скорее шутки ради. Можно изменить чтобы жертва вводя один сайт, переходила на другой который вы введете. В traffic mode слева вводим запрос, справа результат, но с таким же количеством букв и символов, иначе не сработает.

Пример — слева забьем изменяемый запрос, справа нужный — test1 меняем на test2. (поставьте галочку на Disable HTTP gzip). После ввода жмете ADD а затем OK. Напоследок видео, как перехватывать данные с IOS из клиентов, ведь как известно при Mitm атаке у них просто перестают работать приложения. Вскоре сниму видео о написанном в статье. Это было Перехват данных по Wi FI.

Вот в принципе и всё. Есть что дополнить — пишите, есть что подправить так же пишите. До новых встреч. Большой брат следит за тобой.

– это небольшой скрипт на Python3, который автоматизирует создание беспроводной точки доступа и запускает инструменты для сниффинга трафика, в том числе позволяющие частично обходить. Программа поставляется вместе с и и автоматически их запускает, благодаря чему и достигается обход HTTPS / HSTS. С mitmAP в этот процесс не нужно вникать, но если вы хотите сделать что-то подобное, например, с, то ознакомьтесь с «».

MitmAP позволяет практически без ввода команд (и понимания механизма обхода HTTPS) использовать самые эффективные на сегодняшний момент способы понижения HTTPS до HTTP. В моих тестах пароль в открытом виде передавался для vk.com, yandex.ru, mail.ru. Этот скрипт сделан в двух вариантах – для работы в Kali Linux. Скрипт должен работать на производных Debian, если установить зависимости; но не будет работать, например, в / из-за выбранного автором способа запуска служб. Инструкция по использованию mitmAP Скачайте скрипт: git clone cd mitmAP/ Запустите его: sudo python3 mitmAP.py Скрипт начнёт с вопроса: ? Install/Update dependencies?

Y/n: Перевод: установить / обновить зависимости? Если запускаете первый раз, то согласитесь, т.е. Нажмите Enter. В дальнейшем можно выбирать n (нет). Следующий вопрос: ? Please enter the name of your wireless interface (for the AP): Перевод: введите имя вашего беспроводного интерфейса (для ТД).

Программа Для Перехвата Данных В Сети

Если вы не знаете имя ваших интерфейсов, то в другом окне выполните команду: ip a Она покажет все сетевые интерфейсы вашей системы. А команда sudo iw dev покажет только беспроводные сетевые интерфейсы. В Kali Linux беспроводной интерфейс обычно называется wlan0 (а если их два, то второй имеет имя wlan1). Далее ?

Please enter the name of your internet connected interface: Перевод: пожалуйста, введите имя интерфейса, подключённого к Интернету. В Kali Linux проводной интерфейс обычно называется eth0. Также для подключения к Интернету можно использовать вторую Wi-Fi карту. ? Use SSLSTRIP 2.0? Y/n: Перевод: скрипт спрашивает, использовать ли. В настоящее время, когда значительная, если уже не большая, часть трафика передаётся через HTTPS (в зашифрованном виде), эта опция крайне рекомендуется.

Программа Для Фотошопа

? Create new HOSTAPD config file at '/etc/hostapd/hostapd.conf' Y/n: Перевод: Создать ли новый конфигурационный файл hostapd. Если запускаете первый раз, то это нужно сделать обязательно. При последующих запусках, если вы не собираетесь менять настройки ТД, то можно выбрать n (т.е.

Настройка ТД: ? Please enter the SSID for the AP: Перевод: введите имя для ТД.

Далее: ? Please enter the channel for the AP: Перевод: введите номер канала ТД. Затем: ? Enable WPA2 encryption? Y/N: Перевод: включить ли WPA2 шифрование?

Если вы включите шифрование, то для подключения к вашей ТД нужно будет вводить пароль. Для наших целей выбираем «нет». Последняя настройка ТД. Если вы выберите «да», то вам нужно будет ввести количество сайтов, для которых вы будете подменять DNS ответы, а затем ввести домен каждого сайта и IP, на которой должны указывать DNS ответы. Кроме этого, вам нужно подготовить виртуальные хосты с фишинговыми страницами на серверах, куда будут перенаправлены пользователи.

Можно обойтись без этого. Но если пользователь не будет авторизовываться на сайтах, то мы не узнаем его пароль (только кукиз). Фишинговые страницы подведут пользователя к вводу данных. Более подробно об этой атаке вы сможете прочитать в «». Анализ данных mitmAP mitmAP выводит перехваченные данные, в том числе логины и пароли в своём главном окне: В своей папке она создаёт директорию logs с двумя файлами: mitmap-sslstrip.log и mitmap-wireshark.pcap. В первом файле содержаться собранные данные в текстовом виде.

А второй предназначен для анализа в программе Wireshark. Обратите внимание: что при перезапуске программы эти файлы затираются! Если вы намереваетесь анализировать эти файлы позднее, то вам нужно позаботиться об их перемещении или переименовании, иначе они будут просто удалены.

Если вы выбрали запуск окна Wireshark и отображение передаваемых изображений с помощью, то вы также их сможете использовать для мониторинга передаваемых данных в реальном времени. Анализ данных в Wireshark Wireshark имеет очень детальный фильтр данных, с его разнообразием вы сможете ознакомиться на страничке официальной документации Приведу примеры нескольких ходовых фильтров. Для отображения в Wireshark всех HTTP запросов, переданных методом POST: http.request.method 'POST' Для отображения данных переданных или полученных с определённого домена (вместо введите интересующий домен, например, vk.com): http.host' Для поиска строки во всём потоке передаваемых данных используется следующий фильтр (вместо введите строку, которую вы хотите искать): frame contains '.

Для отображения кукиз в Wireshark: http.cookie Если вас интересует кукиз с определёнными именем, то используйте: http.cookie contains ' Для показа запросов в Wireshark, переданных методом GET или POST: http.request.uri contains '?' Or http.request.method'POST' Если вы хотите найти данные обмена с FTP сервером, то в Wireshark можете использовать один из следующих фильтров: ftp или tcp.port21 tcp.port20 Сниффинг данных в других программах Хотя mitmAP задействует интересные программы, вы всегда можете проводить анализ данных другими инструментами. Например, если вы хотите использовать, то нужно учитывать, что:. ARP спуфинг не нужен. Не нужно проводить обнаружение клиентов. Не нужно включать SSLStrip.

Команда может иметь вид: sudo bettercap -X -I wlan0 -S NONE -no-discovery Или: sudo bettercap -X -I wlan0 -S NONE -no-discovery -proxy -no-sslstrip Завершение работы mitmAP Для выключения программы нужно два раза быстро нажать CTRL+C. Напомню, что при повторном запуске программа затрёт файлы с полученными данными. Вам нужно их переместить в другую папку, если вы хотите позже провести их анализ.